2020 május 26-án a független német adatvédelmi hatóságok iránymutatásokat adtak ki az e-mailben továbbított személyes adatok védelmére vonatkozó intézkedésekről.

Ebben leírják az e-mailek küldésére és fogadására vonatkozó eljárásokra vonatkozó elvárásokat, amelyeknek az adatkezelőknek, az adatfeldolgozóknak és a nyilvános e-mail szolgáltatóknak (e-mail szolgáltatóknak) meg kell felelniük a GDPR 5. cikkének való megfelelés érdekében.

A német adatvédelmi hatóságok szerint a személyes adatok e-mailben történő továbbításának bizalmas jellegének megsértéséből adódó kockázatokat végpontok közötti titkosítás és szállítási titkosítás felhasználásával kell minimalizálni.

Különbséget téve a normál és a magas kockázatok között, a német adatvédelmi hatóságok az alábbiakat javasolják:

- Normál kockázat: Ha a kommunikáció tartalmának bizalmas jellegének megsértése csak az érintettek jogaira és szabadságára átlagos kockázatát jelent, az adatkezelőknek kötelezővé kell tenniük az adatátvitel titkosítását. Ezt az SMTPS protokoll vagy az SMTP STARTTLS parancs segítségével kell létrehozni, ezt követően létrehozva egy TLS titkosított kommunikációs csatornát (figyelembe véve a Német Szövetségi Információbiztonsági Hivatal (BSI) TR-02102 műszaki irányelveiben meghatározott követelményeket).

- Magas kockázat: Ha a személyes adatok bizalmas jellegének megsértése nagy kockázatot jelent, az adatkezelőknek rendszeresen használniuk kell a végpontok közötti titkosítást és a minősített szállítási titkosítást is.

A végpontok közötti titkosítást az S/MIME (RFC 5751) és az OpenPGP (RFC 4880) használatával kell létrehozni, biztosítva nemcsak a tényleges szállítás védelmét, hanem a közbenső tárolást és a feldolgozást az átvitelben részt vevő szervereknél.

A minősített szállítási titkosításnak tartalmaznia kell például a DANE és/vagy a DNSSEC mechanizmusokat, és biztosítania kell a védelmet harmadik felek aktív támadásaitól.

A német adatvédelmi hatóságok példákként rámutatnak arra, hogy a perfect forward secrecy (PFS) nem érhető el kizárólag a végpontok közötti titkosítás használatával, mivel a címzett magánkulcsának kompromittálódása miatt minden, a releváns nyilvános kulccsal titkosított üzeneteknél fennállhat a dekódolás veszélye.

Általában a feladó felelőssége a fenti intézkedések végrehajtása. Ha azonban a címzett kifejezetten személyes adatokat kap e-mailben, például, ha azt a német adatvédelmi hatóságok szerint a címzett weboldalán kérik, akkor a címzett felelőssége egy biztonságos kommunikációs csatorna létrehozása:

- Normál kockázat: Ha a titoktartás megsértésének kockázata az érintettek átlagos kockázatát eredményezi, akkor elegendő, ha a fogadó szerver lehetővé teszi a TLS kapcsolatok létesítését, és algoritmusokat alkalmaz, amelyeket a BSI TR 02102-2 felsorol. A titkosított kapcsolatok létrehozásának megkönnyítése érdekében a német adatvédelmi hatóságok javasolják a minősített algoritmusok használatát.

- Magas kockázat: Ha a titoktartás megsértésének kockázata nagy kockázatot jelent az érintett érintettek számára, a címzettnek lehetővé kell tennie mind a minősített szállítási titkosítást, mind a végpontok közötti titkosított e-mailek fogadását.

Ezenkívül a címzettnek kellőképpen ellenőriznie kell a kapott üzenetek hitelességét és integritását, például DKIM-aláírások és aláírt e-mailek ellenőrzésével. Magas kockázatok esetén a meglévő aláírások (PGP vagy S/MIME) minősített ellenőrzését el kell végezni.

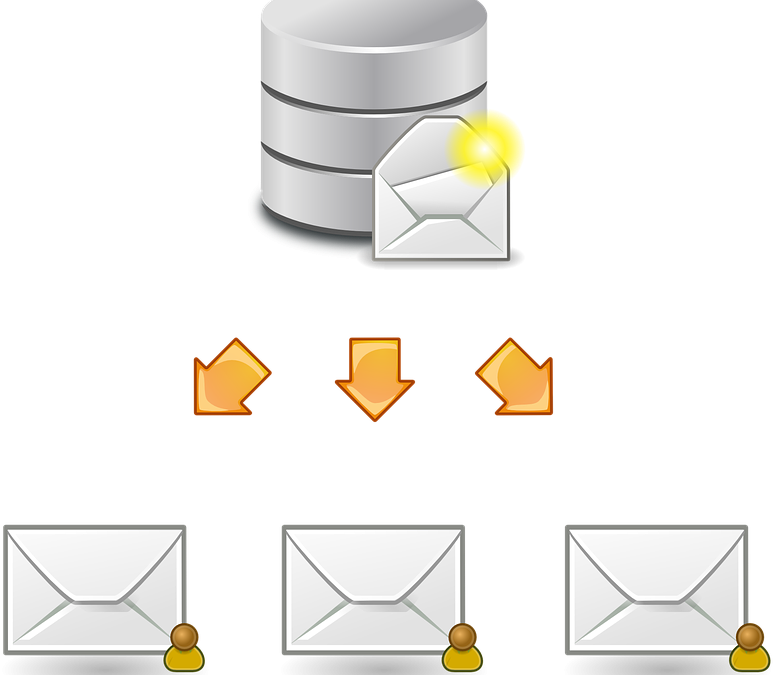

Az e-mail szolgáltatók telepítése

Az e-mail szolgáltatóknak meg kell felelniük a BSI TR 03108-1 követelményeinek, ideértve például a titkosított e-mailek fogadására és a kriptográfiai algoritmusokra vonatkozó lehető legjobb védelem elérésére, a hitelesség ellenőrzésére és a címzettek ellenőrzésére vonatkozó intézkedések végrehajtását. A német adatvédelmi hatóságok szerint az e-mail szolgáltatókat telepítő adatkezelőknek kell biztosítaniuk, hogy a választott termék megfeleljen ezeknek és a GDPR követelményeinek.